Guard Detect とは?

Guard Detect は、アトラシアン組織全体の不審なアクティビティや潜在的な機密データをアクティブに監視するインテリジェントな脅威検出システムです。組織全体の重大なイベントや設定変更についてチームにアラートを送信します。

これにより、組織を脆弱な状態に陥れる可能性のある悪意のあるユーザー、侵害されたアカウント、本物のユーザーのミスについて、いち早く知ることができます。また、セキュリティ チームは問題が重大化する前に迅速に解決に向けた行動をとることができ、さらにセキュリティ ポリシーとベスト プラクティスが守られているという安心感が得られます。

Guard Detect is part of your Atlassian Guard Premium subscription, and runs at the organization level. This means you don’t need to turn it on for particular sites or apps. It detects suspicious user activity and potentially sensitive data in:

アトラシアンの管理。

All Confluence app instances in your organization.

All Jira app instances in your organization.

組織にリンクされているすべての Bitbucket ワークスペース

この操作を実行できるユーザー |

検出される不審なアクティビティの種類

アトラシアンでは、さまざまな問題、イベント、変更を積極的に監視しています。主なユーザー アクティビティ カテゴリは次の 5 つです。

データ漏えい: 機密性が高いと思われるデータを組織から盗んだり、部外者と共有したりして、潜在的なデータ インシデントや内部からの脅威を示唆するものを指します。

異常なユーザー アクティビティ: 過剰なページ クローリングや不審な検索アクティビティなど、通常の行動とは異なるユーザー アクティビティを可視化します。

認証およびアクセス イベント: 脆弱性の悪用やシステムへの不正アクセスといった試みを示唆するポリシー/API キーの変更を警告します。

統合変更イベント: どのサードパーティ アプリにシステムへのアクセスが許可されているか、またどのような種類のアクセス権があるかを追跡するのに役立ちます。

App configuration change events: including insecure configurations or accidental configuration changes - like adding or removing org admins.

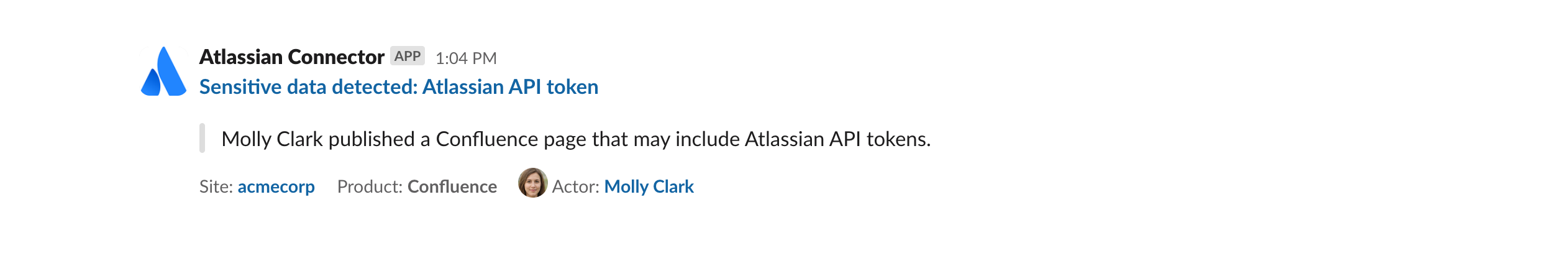

不審なユーザー アクティビティに加えて、Confluence ページやブログへの機密性が高いと思われるテキストの追加も監視しています。たとえば、次のようなテキストが該当します。

金融: クレジット カード、銀行口座番号、または暗号通貨のアドレスが含まれている可能性のあるテキスト。

認証情報: API トークンまたは非公開キーが含まれている可能性のあるテキスト。

ID: 米国の社会保障番号 (SSN) が含まれている可能性のあるテキスト。

カスタム: 組織にとって機密性の高い用語を含む可能性のあるテキスト。

組織で利用可能な検出の全範囲を確認するには、 Guard Detect に移動し、ヘッダーから [検出] を選択します。

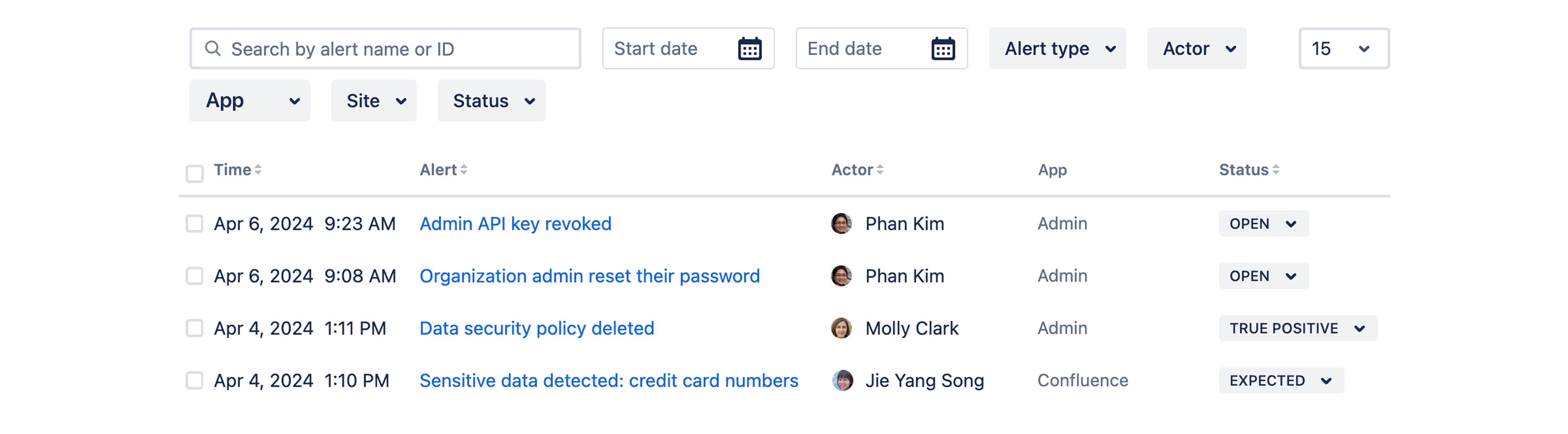

チームが脅威を検出して対応するのに役立つアラート

不審なユーザー アクティビティや機密性が高いと思われるデータが検出されると、リアルタイムにアラートが生成されます。アラート リストには最近のアラートがすべて含まれているため、チームが迅速に対応しやすくなります。

各アラートの内容は次のとおりです。

アクター、つまりアラート生成の原因となったアクティビティを実行した人物に関する情報。

アラートの件名に関する情報。これは、ページや設定などの操作対象エンティティになることも、人物になることもあります。

推奨される調査手順。これは、アラートが疑わしいのか、それとも想定された行動なのかを判断する際の追加の参考情報を管理者やセキュリティ チームが得られるようにするためのものです。

推奨される是正手順とアクション リンク。これは、アクターの一時停止や設定の復元など、管理者やセキュリティ チームが迅速に対応するのに役立ちます。

このアラートは、状況に応じた関連情報を提供して調査の円滑化を図るように設計されています。

チームが作業する場所でつながる

Guard Detectでアラートを表示できますが、Webhookを使用して他のほぼすべてのシステムにアラートを送信することもできます。これは、セキュリティ情報イベント管理 (SIEM)、Splunk、または組織を監視するその他のツールをすでに使用している場合に便利です。

この内容はお役に立ちましたか?