セキュリティ ソリューションと標準を確認する

セキュリティに関心がおありですか? アトラシアンも関心があります。アトラシアンの取り組みと、お客様にもできることをご確認ください。

ID プロバイダーを接続して、顧客のシングル サインオンを設定します。

誰がこれを実行できますか? |

この機能は Jira Service Management 限定で、ポータル限定のカスタマーを認証することを目的としているため、ポータル限定のカスタマーまたはユーザーのアカウントをプロビジョニングして同期する予定の場合は、この機能を使用しないでください。

管理対象ユーザーと外部ユーザーをプロビジョニングして組織と同期できます。ユーザー プロビジョニングの詳細をご確認ください

セキュリティ アサーション マークアップ言語 (SAML) は、パーティ間、特にアイデンティティ プロバイダーとサービス プロバイダー間で認証データと認可データを交換するためのオープン標準です。

SSO (シングル サインオン) 用 SAML を使用すると、カスタマーが Jira Service Management ヘルプ センターにログインする際に、組織の ID プロバイダーを通じて認証を受けることができます。カスタマーは 1 回ログインするだけで、アクティブなセッション中に 1 つのヘルプ センターの複数のポータルにアクセスできます。

組織外のカスタマーは、Jira Service Management ヘルプ センターにのみアクセスできます。これらのカスタマーはサブスクリプションにはカウントされません。Jira Service Management のカスタマー アカウントの詳細をご確認ください。

アトラシアン アカウントを持つ社内カスタマー (従業員のカスタマーなど) のシングル サインオンを設定できます。組織内のユーザーの ID プロバイダーで SAML SSO を設定する方法の詳細をご確認ください。

ID プロバイダーで SAML シングル サインオンを設定したら、Jira Service Management の Jira 設定でシングル サインオンを有効にする必要があります。ポータル限定のカスタマーの認証に関する詳細をご確認ください。

組織から Atlassian Guard Standard を登録します。Atlassian Guard について

自身が Atlassian 組織の管理者であることを確認します。

ID プロバイダーを Jira Service Management に追加します。ポータルのみの顧客向けに ID プロバイダーを追加する方法についてはこちらをご確認ください。

Atlassian 製品とご利用の ID プロバイダーが HTTPS プロトコルを使用して通信していて、設定された製品のベース URL が HTTPS の URL であることを確認します。

ID プロバイダー サーバーの時計が NTP と同期していることを確認します。SAML 認証リクエストは限られた回数のみ有効です。

ポータル限定のカスタマー全員に対して SSO を有効にする前に、Jira 設定の [認証] ページに移動してシングル サインオン エクスペリエンスをテストしてください。カスタマー ログインのシングル サインオンのテストに関する詳細をご確認ください。

SAML SSO のセットアップは、使用する ID プロバイダーによって異なります。アトラシアン サポート チームは、サポートされている ID プロバイダーのセットアップ手順をお手伝いします。

ID プロバイダーが事前に設定した Atlassian Cloud アプリを使用して、ポータル限定のカスタマーに SAML を設定することはできません。アプリは、アトラシアン アカウント用 SAML で動作するように設計されています。

正確な手順や用語は、ID プロバイダーによって異なる場合があります。詳細なガイダンスが必要な場合は、プロバイダーのドキュメントまたはサポート リソースを参照してください。

汎用アプリケーションを、選択した ID プロバイダーと統合するには:

選択した ID プロバイダーのアカウントにログインします。

独自のアプリを作成するオプションを探します。

アプリ作成画面に移ったら、アプリ ギャラリーやライブラリにリストされていない他のアプリを統合するオプションを探します。

このオプションを選択して、設定プロセスを進めます。

アイデンティティ プロバイダー | プロバイダーのセットアップ手順 |

|---|---|

Active Directory フェデレーション サービス (AD FS) | |

Auth0 | |

CyberArk (Idaptive) | |

Google Cloud Identity | |

Microsoft Azure AD | |

Okta | |

OneLogin | |

PingFederate |

利用しているユーザー管理エクスペリエンスを確認する

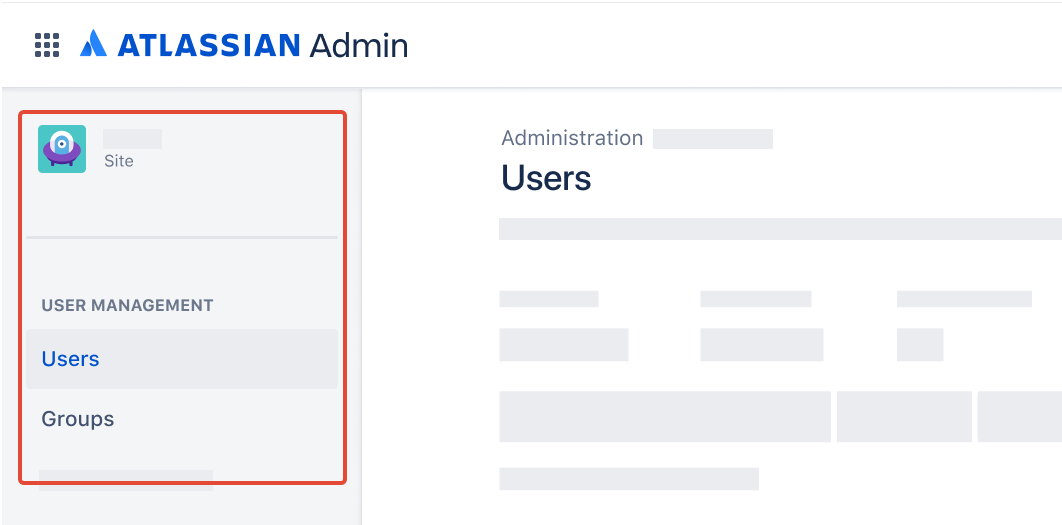

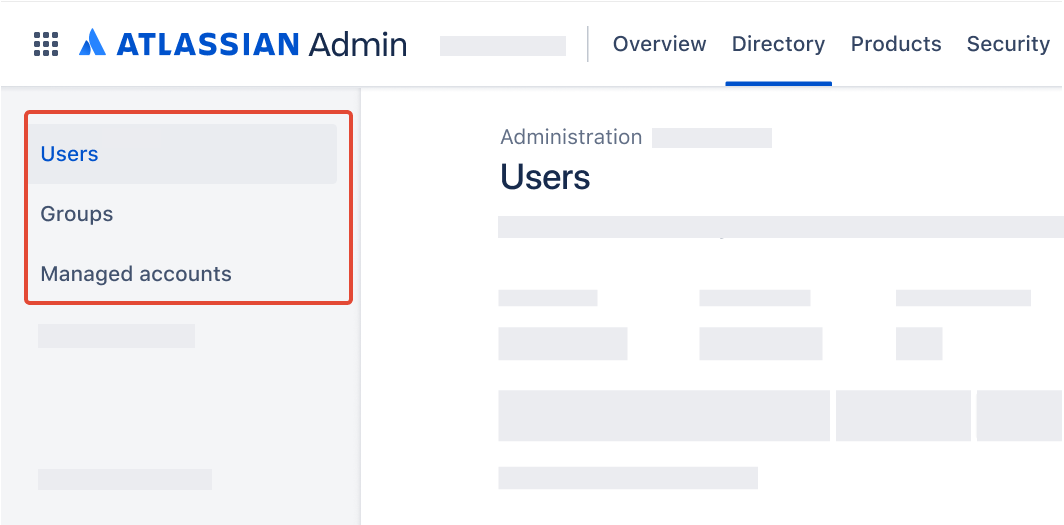

確認するには、admin.atlassian.com で所属組織にアクセスし、[ディレクトリ] タブを選択します。ここに [ユーザー] と [グループ] の各リストがある場合は、一元化されたユーザー管理を利用しています。一元化されたユーザー管理の詳細

オリジナル | 集中型 |

サイト管理者または組織管理者として、[ユーザー] は [Product site (製品サイト)] の下で確認できます。  | 組織管理者として、[ユーザー] は [ディレクトリ] タブで確認できます。  |

参考情報

admin.atlassian.com で、ご利用の組織から [製品] を選択します。

[サイトと製品] で、SAML SSO を設定するサイトを選択します。

[Jira Service Management] で [Portal-only customers (ポータル限定のカスタマー)] を選択します。

[] (その他のオプション) > [ID プロバイダー] の順に選択します。

[SAML シングル サインオンをセットアップ] を選択します。

SAML の詳細を追加します。

[保存] を選択します。

SAML の詳細 | 説明 |

|---|---|

アイデンティティ プロバイダー エンティティ ID | この値は、製品が認証リクエストを許可するアイデンティティ プロバイダーの URL です。 |

アイデンティティ プロバイダー SSO URL | この値はユーザーがログイン時にリダイレクトされる URL を定義します。 |

公開 x509 証明書 | この値は、「-----BEGIN CERTIFICATE-----」で始まります。 この証明書には、受信したすべての SAML 認証リクエストがアイデンティティ プロバイダーで発行されていることを検証するために使用する公開鍵が含まれています。 |

サービス プロバイダーのエンティティ URL

サービス プロバイダーのアサーション コンシューマー サービス URL

正確な手順や用語は、ID プロバイダーによって異なる場合があります。詳細なガイダンスが必要な場合は、ID プロバイダーのドキュメントまたはサポート リソースを参照してください。

汎用アプリケーションを、選択した ID プロバイダーと統合するには:

選択した ID プロバイダーのアカウントにログインします。

独自のアプリを作成するオプションを探します。

アプリ作成画面に移ったら、アプリ ギャラリーやライブラリにリストされていない他のアプリを統合するオプションを探します。

このオプションを選択して、設定プロセスを進めます。

ID プロバイダーで [保存] を選択します。

ID プロバイダーをセットアップする際には、次の SAML 属性を使用します。

手順説明 | SAML 属性 | ID プロバイダーへのマッピング |

|---|---|---|

必須 | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname | ユーザーの名 |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname | ユーザーの姓 | |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name、または http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn | 変更されないユーザーの内部 ID。 ユーザーのメール アドレスをこの ID に使用しないでください。 | |

必須 | NameID | ユーザーのメール |

ID プロバイダー (IDP) が開始する SSO の RelayState

ID プロバイダーが開始するログイン フローを設定する必要がある場合は、次の relaystate URL を使用してください。

<baseurl>/servicedesk/customer/portals

Jira Service Management のヘルプ センターへのシングル サインオンは、テストしてから有効にすることをお勧めします。シングル サインオンを有効にすると、カスタマーは ID プロバイダーの ID 認証情報を使用してヘルプ センターにアクセスできます。ポータル限定のカスタマーの認証に関する詳細をご確認ください。

SAML 構成を削除すると、カスタマーは ID プロバイダーから認証できなくなります。この場合、ヘルプ センターにアクセスするには、サイトのポータル限定のアカウント (メール アドレスとパスワード) を使用する必要があります。カスタマーがポータル限定のアカウントのパスワードを持っていない場合は、ヘルプ センターにログインする際に設定するよう求められます。

ID プロバイダーに設定されている SAML シングル サインオンを削除する前に、シングル サインオンを無効にし、パスワード認証を有効にしていることを確認してください。シングル サインオンを無効にし、パスワードを有効にする方法をご確認ください。

ID プロバイダーの SAML シングル サインオン構成を削除するには:

admin.atlassian.com で、ご利用の組織から [製品] を選択します。

[サイトと製品] で、SAML 構成を削除するサイトを選択します。

[Jira Service Management] で [Portal-only customers (ポータル限定のカスタマー)] を選択します。

[] (その他のオプション) > [ID プロバイダー] の順に選択します。

SAML 構成を削除するディレクトリを選択します。

[View SAML configuration (SAML 構成を表示)] > [Delete configuration (構成を削除)] の順に選択します。

SAML 設定を削除しても、Atlassian Guard Standard のサブスクリプションは引き続き残っています。登録解除する場合は「Atlassian Guard を登録解除」に移動します。

admin.atlassian.com で、ご使用のサイトの [管理] に移動します。複数のサイトの管理者や組織管理者であった場合、サイトの名前および URL をクリックすることで対象のサイトの管理領域を開くことができます。

[Jira Service Management] を選択します。

[] (その他のオプション) > [ID プロバイダー] の順に選択します。

[SAML シングル サインオンをセットアップ] を選択します。

SAML の詳細を追加します。

[保存] を選択します。

SAML の詳細 | 説明 |

|---|---|

アイデンティティ プロバイダー エンティティ ID | この値は、製品が認証リクエストを許可するアイデンティティ プロバイダーの URL です。 |

アイデンティティ プロバイダー SSO URL | この値はユーザーがログイン時にリダイレクトされる URL を定義します。 |

公開 x509 証明書 | この値は、「-----BEGIN CERTIFICATE-----」で始まります。 この証明書には、受信したすべての SAML 認証リクエストがアイデンティティ プロバイダーで発行されていることを検証するために使用する公開鍵が含まれています。 |

サービス プロバイダーのエンティティ URL

サービス プロバイダーのアサーション コンシューマー サービス URL

正確な手順や用語は、ID プロバイダーによって異なる場合があります。詳細なガイダンスが必要な場合は、ID プロバイダーのドキュメントまたはサポート リソースを参照してください。

汎用アプリケーションを、選択した ID プロバイダーと統合するには:

選択した ID プロバイダーのアカウントにログインします。

独自のアプリを作成するオプションを探します。

アプリ作成画面に移ったら、アプリ ギャラリーやライブラリにリストされていない他のアプリを統合するオプションを探します。

このオプションを選択して、設定プロセスを進めます。

ID プロバイダーで [保存] を選択します。

ID プロバイダーをセットアップする際には、次の SAML 属性を使用します。

手順説明 | SAML 属性 | ID プロバイダーへのマッピング |

|---|---|---|

必須 | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname | ユーザーの名 |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname | ユーザーの姓 | |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name、または http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn | 変更されないユーザーの内部 ID。 ユーザーのメール アドレスをこの ID に使用しないでください。 | |

必須 | NameID | ユーザーのメール |

ID プロバイダー (IDP) が開始する SSO の RelayState

ID プロバイダーが開始するログイン フローを設定する必要がある場合は、次の relaystate URL を使用してください。

<baseurl>/servicedesk/customer/portals

Jira Service Management のヘルプ センターへのシングル サインオンは、テストしてから有効にすることをお勧めします。シングル サインオンを有効にすると、カスタマーは ID プロバイダーの ID 認証情報を使用してヘルプ センターにアクセスできます。ポータル限定のカスタマーの認証に関する詳細をご確認ください。

ジャスト イン タイム プロビジョニングは、サービスプロバイダーが開始するフローと ID プロバイダーが開始するフローの両方でサポートされます。

Jira Service Management サイトのシングル サインオンを有効にするには、Jira 管理者である必要があります。

[Jira 設定] > [製品] > [認証] に移動します。ポータルのみのカスタマーを認証するための設定の詳細をご覧ください

「シングル サインオンを有効にする」オプションが選択され、保存されていることを確認してください。

これらの設定が確認されると、新しいカスタマーはヘルプセンターの URL (https://INSTANCE.atlassian.net/servicedesk/customer/portals) にアクセスして、ポータル専用アカウントをジャスト イン タイムでプロビジョニングします。

サービス プロバイダが開始するヘルプセンターのログインエクスペリエンスは次のようになります。

カスタマーが https://INSTANCE.atlassian.net/servicedesk/customer/portals に移動します。

カスタマーがメール アドレスを入力して、[続行] を選択します。

カスタマーが [シングル サインオンで続行] を選択し、ID プロバイダーにリダイレクトされます。

カスタマーが ID プロバイダーから正常に認証された場合 (またはセッションがキャッシュされている場合)、ポータル専用のカスタマー アカウントが自動的に作成され、ログインを開始したヘルプ センターの Web サイトにリダイレクトされます。

SAML 構成を削除すると、カスタマーは ID プロバイダーから認証できなくなります。この場合、ヘルプ センターにアクセスするには、サイトのポータル限定のアカウント (メール アドレスとパスワード) を使用する必要があります。カスタマーがポータル限定のアカウントのパスワードを持っていない場合は、ヘルプ センターにログインする際に設定するよう求められます。

ID プロバイダーに設定されている SAML シングル サインオンを削除する前に、シングル サインオンを無効にし、パスワード認証を有効にしていることを確認してください。シングル サインオンを無効にし、パスワードを有効にする方法をご確認ください。

ID プロバイダーの SAML シングル サインオン構成を削除するには:

admin.atlassian.com で、ご使用のサイトの [管理] に移動します。複数のサイトの管理者や組織管理者であった場合、サイトの名前および URL をクリックすることで対象のサイトの管理領域を開くことができます。

[Jira Service Management] を選択します。

[] (その他のオプション) > [ID プロバイダー] の順に選択します。

SAML 構成を削除するディレクトリを選択します。

[View SAML configuration (SAML 構成を表示)] > [Delete configuration (構成を削除)] の順に選択します。

SAML 設定を削除しても、Atlassian Guard Standard のサブスクリプションは引き続き残っています。登録解除する場合は「Atlassian Guard を登録解除」に移動します。

この内容はお役に立ちましたか?