アラートを表示する

特定のユーザー アクティビティや機密性が高いと思われるデータが組織全体で検出されたときにアラートが送信されます。 アラートには、誰がアクティビティを実行したか、何をしたか、いつ、どこで行ったかに関する情報が含まれています。

組織で設定されているサード パーティ統合によっては、Slack や Microsoft Teams などのチャット ツール、SIEM やその他のツールの通知を介して、Guard Detectアラート リストにアラートが表示される場合があります。

この操作を実行できるユーザー |

アラートのリストを表示する

アラートを表示するには、次の手順を実行します。

Guard Detect で、 ヘッダーの [アラート ] に移動します。

表示するアラートを選択します。

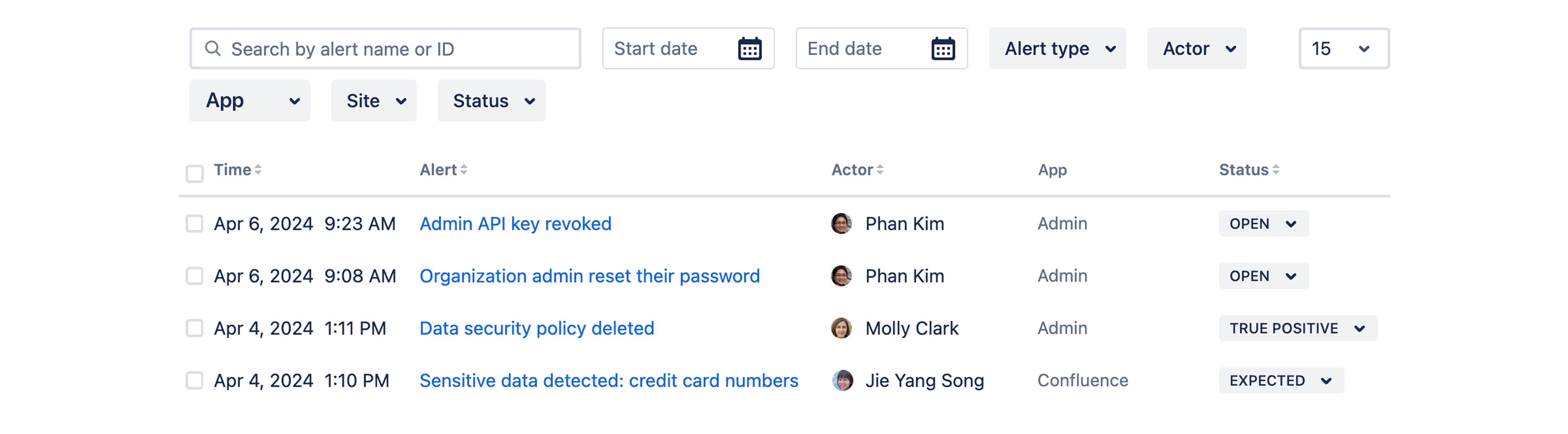

Alerts are listed in chronological order. You can search by title or ID, or filter by event time, app, actor, the type of alert, and more.

アラートの構造

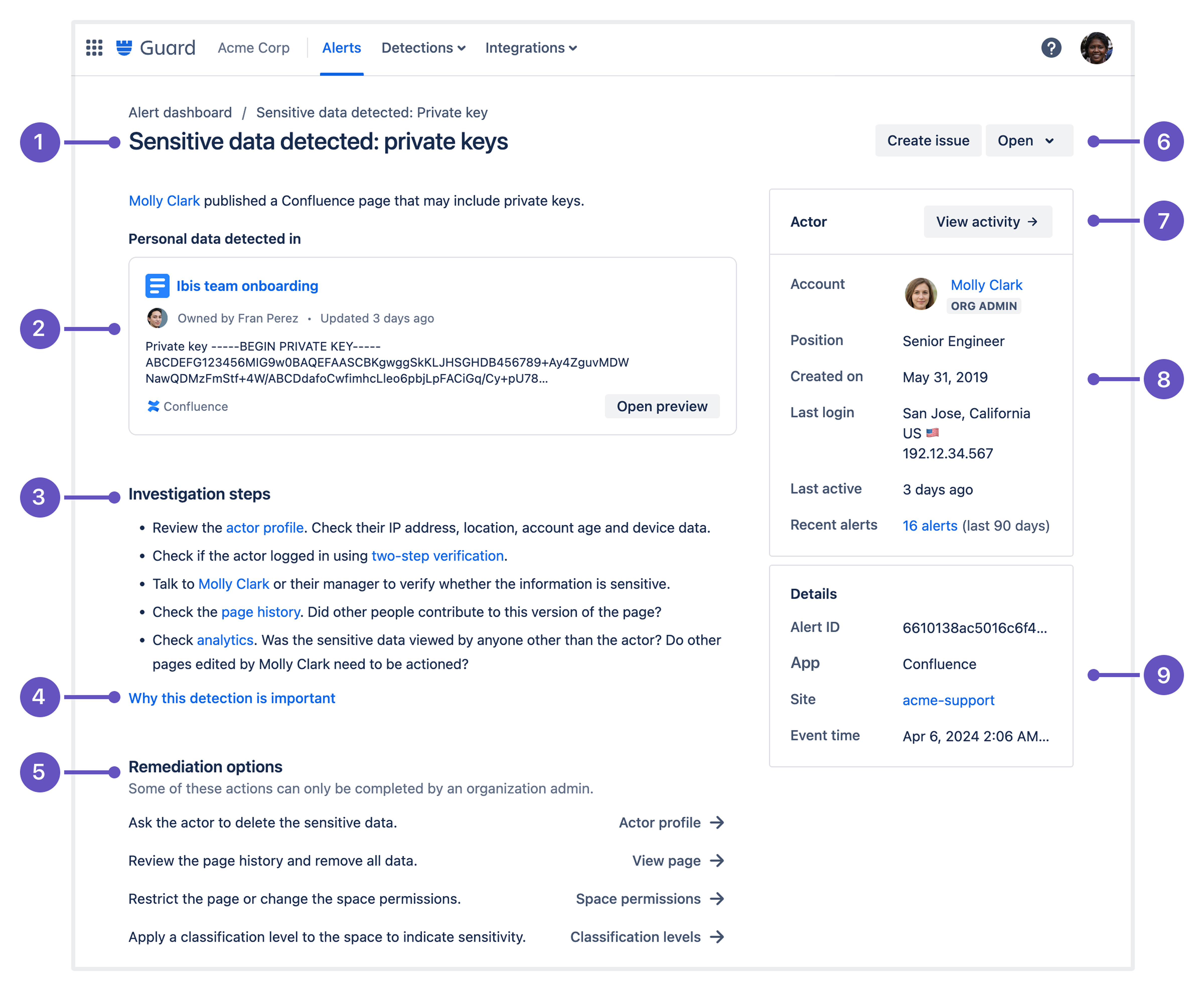

調査を始めるために必要なものがすべて揃えられるように、アラートは最も重要な情報が表示されるように設計されています。 表示されるデータは、そのアラート タイプに最も関連性が高いものによって異なります。

アラートに含まれる情報の要約は次のとおりです。この例では、コンテンツ スキャンの検出によって生成されたアラートを使用しました。

アラートのタイトルと説明: 誰がアクションを実行し、何をしたかがわかる大まかな要約。

プレビューまたはビジュアル: アラートの件名やコンテキストを理解するのに役立つ件名や追加データのプレビュー。

推奨される調査手順: より多くの情報を収集し、アラートが想定内の行動なのか脅威なのかを判断するのに役立つ手順。

重要である理由: 検出されている脅威を理解するのに役立つ追加情報。

推奨される修復オプション: リスクの軽減や脅威の修復に役立つ一般的な対策にすばやくアクセスできます。

アラート ステータス: アラートにマークを付けて、チームで調査のステータスを把握できるようにします。

アクター アクティビティ: アクターの最近のアクティビティのタイムライン。 ほぼ同時期に生成された監査ログ イベントとアラートが含まれます。

アクターの要約: 最も重要なアクターの詳細へのクイック リファレンス。 アクターの名前を入力すると、より詳細な情報が記載されたアクター プロファイルが表示されます。

アラートの詳細: アラートに関する追加のコンテキストと、イベントが発生したサイト。

アラートの利用可能期間

Alerts remain in the alerts list for 180 days. Much of the alert data comes from the app and Atlassian Administration audit log data, so the retention periods for those logs will impact what data is available in an alert.

アラートをさらに長期にわたって保持する必要がある場合は、統合を使用してアラートをサードパーティ ツールに送信することを検討してください。

この内容はお役に立ちましたか?