ユーザー プロビジョニングについて

アトラシアンでは、System for Cross-domain Identity Management (SCIM) を使用してユーザー プロビジョニングをサポートしています。この機能では、プロトコルの SCIM 2.0 バージョンが使用されます。

ユーザー プロビジョニングを構成することで、ご利用の Atlassian 組織に外部のユーザー ディレクトリを連携できます。この連携では、アイデンティティ プロバイダーで更新を行ったときに、Atlassian 組織のユーザーとグループを自動的に更新できます。たとえば、ユーザー プロビジョニングを使用することで、管理対象の Atlassian ユーザー アカウントをアイデンティティ プロバイダーから作成、リンク、無効化できます。

Who can do this? |

サポートされるアイデンティティ プロバイダー

任意の ID プロバイダーを使用できますが、一部の機能は選択された ID プロバイダーでのみ使用できます。アトラシアンがサポートする ID プロバイダーをご確認ください。

ユーザー プロビジョニングのセットアップに関連する手順は、使用する ID プロバイダーによって異なります。以下は、一般的に使用されている一部の ID プロバイダーの設定手順です。

OneLogin: Learn how to configure user provisioning for OneLogin

Azure AD: Learn how to configure user provisioning for Azure AD

Google Cloud: Google Cloud を使用してユーザー プロビジョニングを構成する方法をご確認ください。

Google Workspace: Learn how to set up user provisioning for Google Workspace

PingFederate: Learn how to configure user provisioning for PingFederate

JumpCloud: Learn how to configure user provisioning for JumpCloud

If you want to use an identity provider that isn’t supported, you can use the user provisioning API to create your own integration that allows you to manage users and groups.

ユーザー プロビジョニングを構成する前に、ID プロバイダーを Atlassian 組織に追加する必要があります。ID プロバイダーを追加する方法をご確認ください。

マッピングに使用できる属性

これは、ID プロバイダーと Atlassian 組織の間の属性マッピングです。

SCIM 属性 | Atlassian Cloud 属性 |

|---|---|

nickname | パブリック ネーム |

The way you map attributes changes depending on your identity provider. Check out the step-by-step instructions for Okta, OneLogin, and Microsoft Azure AD.

Learn how to map attributes

Supported apps

Provisioning is available for all Atlassian accounts, which means that you can create, update, and deactivate accounts from your identity provider. Syncing groups is only currently available for Jira app instances, Confluence, Trello and not yet available for Bitbucket.

Trello Enterprise がアトラシアン組織にリンクされている場合、SCIM 経由で組織にプロビジョニング済みのユーザーや、今後プロビジョニングされるユーザーには、無料のTrello アカウントがプロビジョニングされます。アカウントは Trello Enterprise によって管理されますが、管理者によって付与されている場合を除き、Enterprise ライセンスは持ちません。

ユーザー プロビジョニングの仕組み

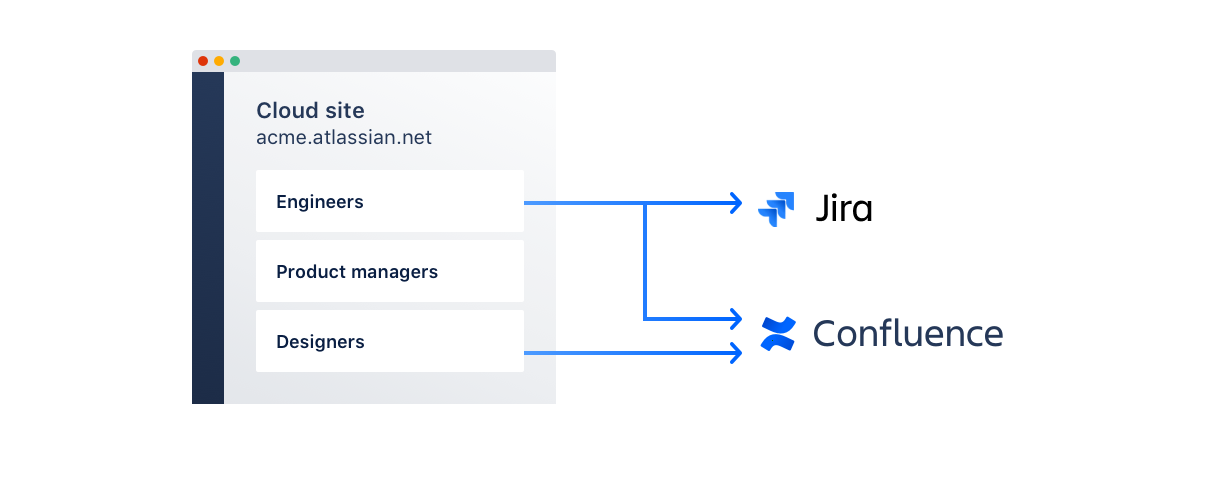

After you connect your identity provider to your organization, your users and groups sync to your organization and sites, making them available for granting app access. This diagram illustrates how users and groups sync once you set up user provisioning.

ユーザーが SCIM を介して ID プロバイダーからプロビジョニングされたり、Google Workspace から同期されたりしても、それらのユーザーに招待状は送信されません。

このビデオでユーザー プロビジョニングの詳細をご確認ください

許可されるグループとユーザーの数

A large number of groups and users can take a while to sync to an Atlassian organization. We recommend that you stay below the following limits on any connected site of your external directory.

Maximum users: 1 million

Maximum users per group: 290,000

Maximum groups: 250,000

Maximum total group memberships: 8M

If you need to provision more users or groups than these recommended limits, please contact customer support to discuss your requirements.

アイデンティティ プロバイダから組織へのユーザーおよびグループの同期

ユーザー プロビジョニングをセットアップする際は、ユーザー用のディレクトリを作成します。

ID プロバイダー ディレクトリにプロビジョニングするグループを作成します。一部の組織では、「ディレクトリ - <directory_id> のすべてのメンバー」と呼ばれる作成されたグループが引き続き表示され、すべてのユーザーがそのグループに追加されます。

Google Workspace を使用している場合は、Google Workspace のすべてのユーザーと呼ばれる作成されたグループが表示されます。

アイデンティティ プロバイダを Atlassian 組織に接続すると、同期されたディレクトリ グループが Atlassian 組織に表示され、組織からユーザーのアカウントを変更することはできません。

アトラシアン組織に、認証済みドメインの既存のユーザーがすでにいる場合は、次のようになります。

組織のユーザーと同じメール アドレスを持つユーザーが ID プロバイダーにいる場合、両方のユーザー アカウント間にリンクが作成されます。ID プロバイダーからのみ、ユーザーのアカウントを変更できます。

組織のユーザーと同じメール アドレスを持つユーザーがアイデンティティ プロバイダーにいない場合、ユーザーのアクセス権は保持され、Atlassian 組織からそのユーザーを引き続き管理できます。

アトラシアン組織に未検証のドメインの既存ユーザーがすでにいる場合は、次のようになります。

組織内に同じメール アドレスを持つユーザーが ID プロバイダーにいる場合、両方のユーザー アカウント間にリンクが作成されます。ID プロバイダーからのみ、ユーザーのアカウントを変更できます。

You may want to avoid syncing an existing user from an unverified domain. The user may get access to content in your organization or app access, based on how you set up groups to sync from your identity provider.

We recommend you verify the domain for these users to control access to your organization’s content and access to Atlassian apps. How to verify a domain

500 グループ以上の同期には、かなりの時間がかかります。同期が完了するまでしばらく待ってください。

組織のディレクトリからすべての関連サイトへの同期

図に示すように、組織に追加したすべてのサイトはプロビジョニングしたユーザーとグループにアクセスできるようになります。同期されたディレクトリ グループは、既定グループやネイティブ グループと併せてサイトに表示されます。

Groups get assigned to apps

You can start granting users app access by assigning groups to your site's apps.

When users have app access, Jira and Confluence admins can update app permissions for those users from the Jira and Confluence settings. See What are global permissions, and what do they control? for administering Jira permissions and Manage global permissions in Confluence administration for administering Confluence permissions.

ユーザー プロビジョニング機能

自身のアイデンティティ プロバイダーを Atlassian 組織に接続すると、すべてのユーザー属性とグループ メンバーシップをアイデンティティ プロバイダーから管理できます。Atlassian 組織でユーザーを管理したい場合、アイデンティティ プロバイダーとの接続を無効化します。

グループ名の管理

Atlassian 組織と同期した後にグループ名を変更します。任意の名前で新しいグループを作成してメンバーシップを更新し、古いグループを削除する必要があります。

グループの競合を解決する

Atlassian 組織と同期する前にグループ名を確認します。ID プロバイダーと Atlassian 組織でグループの名前が同じ場合は、名前を変更する必要があります。ユーザーを同期するときにグループの競合を解決する方法については、こちらをご確認ください。

サポートされるユーザー アカウント操作

これらのユーザー管理操作をアイデンティティ プロバイダーから実行すると、更新が Atlassian 組織に同期されます。

運用 | 注意 |

|---|---|

新しいユーザー アカウントの作成 | Atlassian アカウントがまだ存在しない場合は、アカウントはメール アドレスを使用して作成されます。 |

既存のユーザー アカウントのリンク | Atlassian アカウントが Atlassian プラットフォームにすでに存在する場合、アイデンティティ プロバイダのユーザーが Atlassian 組織のユーザーに自動的にリンクされます。 |

ユーザー アカウントの詳細の更新 | ID プロバイダーから次のユーザー属性を更新できます。

認証済みドメインまたは認証されていないドメインから、認証されていないドメインにメール アドレスを更新すると、次の処理が行われます。

To make sure users aren’t removed from app access groups, verify a domain in your Atlassian organization first. 外部ユーザーの属性について 外部ユーザーは管理対象アカウントではありません。つまり、これらのユーザーの ID プロバイダーで属性を更新しても、更新は同期されません。 |

ユーザー アカウントを有効化する | ID プロバイダーからユーザーの Atlassian アカウントを有効化できます。 |

ユーザー アカウントを無効化する | アイデンティティ プロバイダーの検証済みドメインからユーザーの Atlassian アカウントを無効化できます。 外部ユーザーを無効にした場合:

無効化した後にサイト アクセスを削除するには、サイトからユーザーを削除します。 |

ユーザー アカウントの削除 | ユーザー アカウントを削除する前に、ID プロバイダーのユーザー アカウントを無効化することをお勧めします。 ユーザーの Atlassian アカウントを検証済みドメインから削除するには、ユーザーを組織内の Atlassian ディレクトリから削除します。 外部ユーザーのユーザー アカウントを削除できない ID プロバイダーからユーザーを削除する際は、ユーザー アカウントが無効化されます。無効化された際の動作については、セクション「ユーザー アカウントを無効化する」をご参照ください。 |

You can automate user account operations with the user provisioning Users API.

サポートされるグループ操作

Use groups to manage admin permissions and app access (new licenses) from your identity provider and these updates will sync with your Atlassian organization.

既定グループとしてマークされているグループは、SCIM 連携では管理できません。SCIM 経由で ID プロバイダー ディレクトリから同期されたグループのみを管理できます。

運用 | 注意 |

|---|---|

グループの作成 | グループは組織のディレクトリでは読み取り専用グループとして作成されます。グループはアイデンティティ プロバイダからのみ編集できます。新しいグループには、組織に存在しない名前を指定します。 |

グループの削除 | 組織のディレクトリからグループを削除するには、アイデンティティ プロバイダからグループを削除します。 |

既存のグループのプッシュ | 組織のグループと同じ名前のグループをアイデンティティ プロバイダからプッシュしようとすると、エラーが発生します。 |

グループ メンバーシップの更新 | You can update groups from your identity provider to configure app access, admin privileges, or application-specific settings, such as Confluence space permissions. |

トラブルシューティング

ユーザーやグループの同期に関する問題をトラブルシューティングする場合、Atlassian 組織の [ユーザー プロビジョニング] ページの [トラブルシューティング ログ] を確認してください。

問題 | 回避策 / トラブルシューティングのヒント | ログへの記録 |

|---|---|---|

グループを正常に同期できたが、グループが空で、同期されたユーザーが含まれない。 | グループをプッシュするときは、同期するグループの名前が既定グループ (例:org-admins、site-admins) または手動で作成したグループと同じでないことを確認してください。 | はい |

A group synced successfully, but you don't see it in the site admin area and can't find it on the App access page. | 組織にサイトを追加していることを確認します。サイトを追加するには、Atlassian 組織から [サイトの追加] オプションを使用します。 | いいえ |

ユーザーの同期は完了しているようだが、ユーザー アカウントが [管理対象アカウント] ページに表示されない。 | Check that the user's email address is part of your verified domain. | はい |

(Okta がアイデンティティ プロバイダーの場合) ユーザー プロビジョニング連携が完了する前にユーザーが Atlassian アプリに割り当てられていた場合、ユーザーは組織のディレクトリに同期されません。 | ユーザーを適切に同期するには、[割り当て] タブから再度割り当てます。影響を受ける複数のユーザーがグループに含まれている場合、グループを再割り当てできます。 | いいえ |

(Azure がアイデンティティ プロバイダーの場合) ユーザーが組織ディレクトリに同期されず、Azure ログのエラーの説明でトラブルシューティングできない。 | Azure 内で 2 つ目の Atlassian アプリを設定して、1 つを SAML シングル サインオンの設定用、もう 1 つをユーザー プロビジョニング用にします。 | いいえ |

アイデンティティ プロバイダからのユーザーかどうかにかかわらず、別のユーザーがすでにメール アドレスを使用しているため、ユーザーの更新されたメール アドレスを同期できません。 | 次のいずれかの対応が可能です。

| はい |

アトラシアンの組み込みグループと同じ名前のグループ名がある場合、そのグループは ID プロバイダーから組織に同期できません。 組み込みグループ

| ID プロバイダーに移動し、重複するグループ名をアトラシアンに組み込まれたグループ名とは異なる名前に変更して、同期を再度試みます。

| いいえ |

We won’t update the listed user attributes in the Atlassian app for users outside of your domain. You will need to manually update them in the Atlassian app.

この内容はお役に立ちましたか?