組織の Atlassian アカウントを管理する

従業員の Atlassian アカウントを制御できます。

利用しているユーザー管理エクスペリエンスを確認する

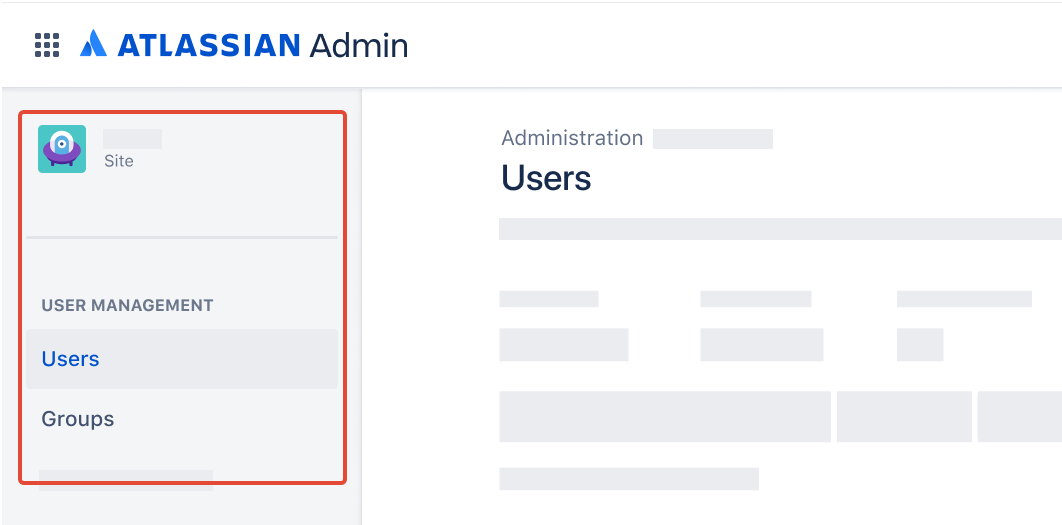

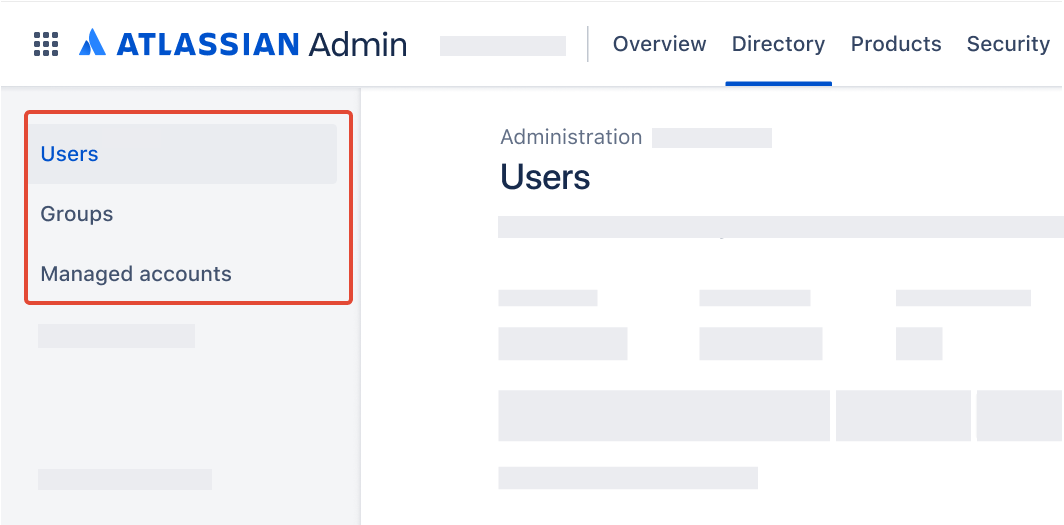

確認するには、admin.atlassian.com で所属組織にアクセスし、[ディレクトリ] タブを選択します。ここに [ユーザー] と [グループ] の各リストがある場合は、一元化されたユーザー管理を利用しています。一元化されたユーザー管理の詳細

こうした変更内容は、以下のサポート ドキュメントに記載されます。

オリジナル | 集中型 |

サイト管理者または組織管理者として、[ユーザー] は [Product site (製品サイト)] の下で確認できます。  | 組織管理者として、[ユーザー] は [ディレクトリ] タブで確認できます。  |

組織管理者として、自社のドメインを認証して、そのドメインのすべてのユーザー アカウントを所有していることを証明できます。自社のドメインとは、ユーザー アカウントのメール アドレスの @ 記号に続くすべての文字列です。 たとえば、アトラシアン はドメイン atlassian.com を所有しています。組織が所有していないパブリック ドメインに対しては、Atlassian Guard Standard を使用できないことに注意してください。

When you verify a domain for your organization, you do two things:

Verify ownership of your company’s domain

Claim users' accounts with that domain.

Verifying a domain gives you two benefits:

自社ドメインの Atlassian アカウントのさらなる制御。このようなアカウントは管理対象アカウントになり、管理者がこのようなアカウントを編集、削除、または無効にできます。

管理対象アカウントへのセキュリティ ポリシーの適用機能。2 段階認証によるログインを要求したり、SAML シングル サインオンをセットアップして、ご利用の ID プロバイダーのポリシーをすべての アトラシアン アカウントに適用することができます。いずれも、Atlassian Guard Standard をサブスクライブすることで実現できます。

アカウントを請求すると、プロファイルに移動したときに、そのドメインを使用し、組織がアカウントを管理していることをユーザーに知らせます。

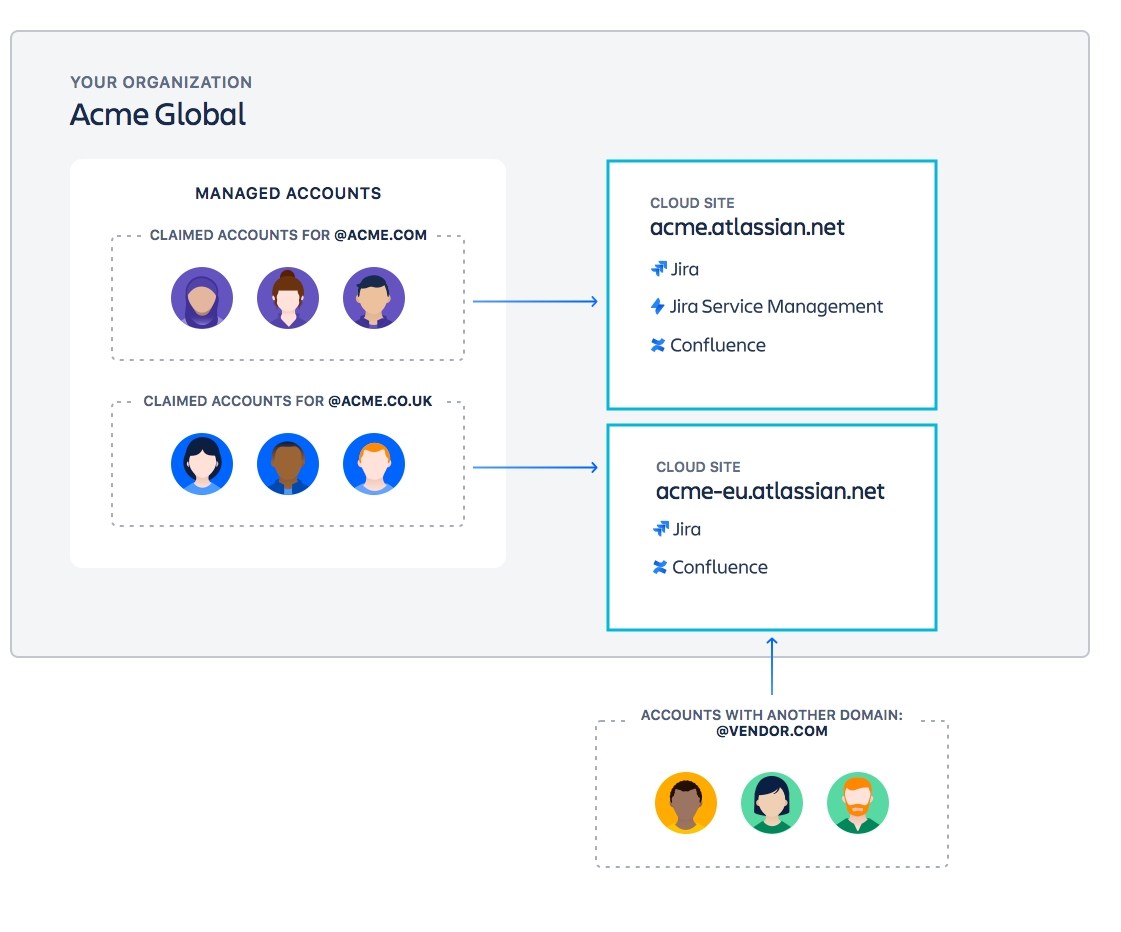

For example, imagine your company is called Acme Inc., and it owns the acme.com and acme.co.uk domains. After you verify both domains and claim their accounts, you can go to the Managed accounts page of your Atlassian organization and edit user details.

Atlassian Guard Standard のサブスクリプションでは、ユーザーの管理対象アカウントにセキュリティ ポリシーを適用できます。

sarah@vendor.com のような異なるドメインを持つユーザーにも製品アクセスを付与できます。これらのユーザーは管理対象アカウントではないので、セキュリティ ポリシーは適用できません。

You can verify ownership of your company’s domain (or multiple domains) using these methods:

HTTPS — HTML ファイルを自身のドメインの Web サイトのルート フォルダにアップロードします。

DNS TXT — 自身のドメイン ネーム システム (DNS) に TXT レコードをコピーします。

Identity providers — Sync your Google Workspace or Microsoft Entra ID (previously Microsoft Azure AD) directory. If you use this method, your domain will be verified automatically. Learn how to connect and sync users and groups from your identity provider

HTML ファイルをホストするには、HTTPS と認証局が発行した有効な SSL 証明書を使用する必要があります (自己署名証明書は使用できません)。

www ドメインへのリダイレクトが 1 つあるドメインのみ認証できます。たとえば、ドメインが example.com である場合、HTML ファイルが https://example.com/atlassian-domain-verification.html または https://www.example.com/atlassian-domain-verification.html で見つかれば、このドメインを認証できます。

他の場所ではドメインを認証できません。

認証に成功したあとは、セキュリティ上の理由から、認証ファイルが定期的に確認されます。ドメインからファイルを削除した場合は、ドメインの所有権が引き続き有効かどうかを確認できなくなるため、ドメインは認証ステータスを失い、そのドメインのすべてのセキュリティ ポリシーが無効化されます (SAML シングル サインオンを含む)。

HTTPS 経由でドメインを認証するには、次の手順を実行します。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

[HTTPS] タブで、atlassian-domain-verification.html ファイルをダウンロードします。

HTML ファイルをドメインの web サーバのルート ディレクトリにアップロードします。

アトラシアンの管理ページの [ドメイン] ページに戻り、[ドメインを認証] をクリックします。

[HTTPS] メソッドの状態で、[ドメイン] フィールドに認証対象のドメインを入力し、[ドメインを認証] をクリックします。

ご利用の Web サーバーで HTML ファイルが確認された場合、ドメインが認証され、[アカウントの要求] 画面が開きます。次のセクションでは、[アカウントの要求] 画面での操作について説明します。

認証の成功後、DNS ホストの txt レコードが定期的に確認されます。txt レコードが削除されたり、誤った情報で更新されたりした場合、その txt レコードを更新するための猶予期間がメールで通知されます。レコードが更新されない場合、ドメインは認証ステータスを失い、SAML シングル サインオンを含むそのドメインのすべてのセキュリティ ポリシーは無効化されます。

DNS を使用してドメインを認証するには、次の手順を実行します。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

[DNS] タブで、txt レコードをクリップボードにコピーします。

DNS ホストに移動し、新しいレコードを追加するための設定ページを見つけます。

新しいレコードを追加するオプションを選択し、txt レコードを [Value] フィールド ([Answer] や [Description ] の場合もあります) にペーストします。

DNS レコードは次のフィールドを持つ場合があります。

Record type: 「TXT」と入力します。

Name/Host/Alias: 既定のままにします (@ または空白)。

Time to live (TTL): 「86400」と入力します。

レコードを保存します。

アトラシアンの管理ページの [ドメイン] ページに戻り、[ドメインを認証] をクリックします。

[TXT レコード] メソッドの状態で、[ドメイン] フィールドに認証対象のドメインを入力し、[ドメインを認証] をクリックします。

DNS ホストによっては、ドメインが認証されて DNS の変更が有効になるまで最大で 72 時間かかる場合があります。この間 [ドメイン] 表のドメインは UNVERIFIED ステータスになります。72 時間が経過してから、認証するドメインの横にある [ドメインを認証] をクリックして、表示されるダイアログから認証してください。

ドメインを認証すると、ドメインは認証済みのステータスになりますが、ユーザー アカウントの要求はまだ完了していません。次のセクションでは、[アカウントの要求] 画面での操作について説明します。

![[ドメインを認証] 画面でドメインを入力すると、ドメインの所有権が確認されて認証される](http://images.ctfassets.net/zsv3d0ugroxu/19FdbSw4nYvNaEuwwF1X1I/9c65bfe587b40cc1859ddec82a0ac8d3/verify_domain_.png)

ドメイン認証のプロセスの一環として、ドメインのアカウントを要求します。すべてのユーザーが Atlassian アカウントを作成できるため、予想よりも多くのユーザーが Atlassian アカウントを保有している可能性があります。ドメインのどのアカウントが Atlassian アカウントを保有しているかを確認するには、要求する前に、アカウントのリストをエクスポートして確認できます。

ドメインのステータス | 説明 |

|---|---|

VERIFIED | ドメインは有効であり、管理するためにアカウントの所有権を取得できます。 |

MISSING TOKEN | (DNS & HTTPS のみ) |

UNVERIFIED | アカウントの所有権を取得するには、ドメインを認証する必要があります。 |

IT チームが 1 つの部門に集中している場合は、すべてのアカウントを簡単に管理および要求できます。1 つのドメインですべてのアカウントを要求することを推奨します。これにより以下のことが可能です。

より効果的にユーザーを管理する

ユーザーに自動的にセキュリティ設定を適用する

アトラシアンは、すべての既存アカウントと、作成されたすべての新規アカウントを申請します。なお、申請できるのは申請可能なアカウントのみです。他の組織がまだ申請していないアカウントのみが利用可能です。SAML ジャスト イン タイムでアカウントをプロビジョニングする場合は、この設定を選択します。これによって、新規アカウントが既定の認証ポリシーに追加されます。

IT チームが分散していて、1 つの部門に所属していない場合、ドメインの一部のアカウントを申請するだけでよい場合があります。一部のアカウントを申請する場合は、申請するアカウントの CSV ファイルを手動でアップロードします。

ID プロバイダーを使用してユーザーを組織にプロビジョニングする場合、そのアカウントは自動で申請されます。

申請前にドメインのアカウントを確認してください。個人アカウントとアクセスする製品を確認するには、ドメインのアカウントの CSV ファイルをエクスポートします。

アカウントの CSV ファイルをエクスポートするには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

ドメインの [アカウントを申請] を選択します。

[ユーザーをエクスポート] を選択します。

CSV ファイルへのリンクが記載されたメールが届きます。

大量のアカウントがある場合は、CSV ファイルをメールで受信するまでに数分かかることがあります。メール内のダウンロード リンクは一意のもので、期限は 24 時間です。他の組織管理者も、リンクを知っていればファイルをダウンロードできます。

認証済みドメインから、すべてまたは一部のアカウントを申請できます。すべてのアカウントの申請を選択すると、認証済みドメインのアカウントが自動的に申請されます。一部のアカウントを選択すると、認証済みドメインの一部のアカウントを手動で申請するタイミングを決定できます。

すべてのアカウントを申請するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

ドメインの [アカウントを申請] を選択します。

[アカウントを申請] を選択します。

アカウントの申請が完了すると、メールが届きます。アカウントが多数ある場合は、時間がかかることがあります。

一部のアカウントを申請するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

ドメインの [アカウントを申請] を選択します。

ドメインの [CSV ファイルに追加するアカウントを申請] を選択します。

申請するメール アカウントの単一行が記載された CSV ファイルをアップロードします。

最大 10,000 個のメール アドレスを各 CSV ファイルに追加します。

ファイル サイズの上限は 5MB です。

アカウントの申請が完了すると、メールが届きます。アカウントが多数ある場合は、時間がかかることがあります。

ID プロバイダーでユーザーを組織にプロビジョニングする場合は、そのアカウントが自動で申請されます。

ドメインのアカウントを申請するときに使用できる設定を示します。

アカウント設定を申請する | 説明 |

|---|---|

アカウントを申請 | 認証済みドメインのすべて、または一部のユーザー アカウントを申請します。 |

申請設定を変更 - 自動 | このドメインの新しいアカウントを自動的に申請します。SAML ジャスト イン タイムでアカウントをプロビジョニングする場合は、この設定を選択します。 |

申請設定を変更 - 手動 | このドメインの一部のアカウントを手動で申請することを決定します。CSV ファイルに追加するアカウントを申請します。 |

アカウントの申請を取り消す | アカウントの申請を取り消すと、そのアカウントを管理できなくなります。アカウントは認証ポリシーから削除されます。ユーザーが製品にアクセスできなくなることはありません。 |

ドメインを削除 | 認証済みドメインのリストからドメインを削除すると、そのドメインのユーザーを管理できなくなります。また、そのユーザーは、[管理対象アカウント] ページまたは認証ポリシーに表示されません。 |

申請可能 | まだ申請されていないため、どの組織管理者でも申請できるアカウントです。 |

新しいアカウントは、自動または手動の 2 つの方法で申請できます。

新しいアカウントを手動で申請しているときに自動申請が必要になった場合、新しいアカウントは既定の認証ポリシーに追加されます。

新しいアカウントを自動的に申請するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

ドメインの [申請設定を変更] を選択します。

[新規アカウントを自動申請] を選択します。

新しいアカウントを自動で申請しているときに手動での申請が必要になった場合、新しいアカウントが作成時に申請されることはなくなります。

新しいアカウントを手動で申請するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

ドメインの [申請設定を変更] を選択します。

[新規アカウントを手動で申請] を選択します。

次回、手動でアカウントを申請するときに、申請するメール アカウントの単一行が記載された CSV ファイルをアップロードしてください。

最大 10,000 個のメール アドレスを各 CSV ファイルに追加します。

ファイル サイズの上限は 5MB です。

アカウントの申請を取り消すと、そのアカウントを管理できなくなり、認証ポリシーからアカウントが削除されます。アカウントを管理できなくなっても、ユーザーは引き続き製品にアクセスできます。

アカウントの申請を取り消すには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

ドメインの [Unclaim accounts (アカウントの申請を取り消す)] を選択します。

申請を取り消すメール アカウントの単一行が記載された CSV ファイルをアップロードします。

最大 10,000 個のメール アドレスを各 CSV ファイルに追加します。

ファイル サイズの上限は 5MB です。

アカウントの申請を取り消すと、組織がそのアカウントを管理しなくなったことをユーザーにプロファイルで通知します。

必要に応じて、そのアカウントを再申請できます。

アカウントを申請または申請解除すると、組織がアカウントを管理していること、または管理しなくなったことを次の 2 つの方法でユーザーに通知します。

通知 — ユーザーは製品の更新を受け取ります。

プロファイルとその公開範囲 – ユーザーが個人アカウントの情報を管理します。

会社の Web サイトやそのドメインに関連付けられたメールのアドレスを変更する必要がある場合は、ドメイン名を変更することをお勧めします。ドメインの変更を検討する一般的な理由には、次のようなものがあります。

会社が別の会社を買収した

自社がリブランディングしている

自社が他の会社に売却された

ドメイン名とメール アドレスを変更する手順は、次の要因によって決まります。

Atlassian へユーザーをプロビジョニングする方法: クロスドメイン ID 管理システム (SCIM) を使用する ID プロバイダーの使用、またはユーザーを手動で招待

SAML シングル サインオンでログインする方法

同一、新規、または異なる Atlassian 組織のドメインの変更が必要かどうか

ドメイン名を変更すると、ユーザーのメール アドレスのドメイン名も変更されます (例: abc@domain.com から abc@newdomain.com)。既存の Atlassian アカウント内でドメインを変更すると、同じアカウント履歴を保持できます。

ドメインの変更手順

変更をスムーズに行うために、ご自身に該当するセットアップに基づく手順に従ってください。これによって次を回避できます。

admin.atlassian.com で管理者コントロールへのアクセス権を失う

「古い」ドメインとアカウントから履歴データにアクセスできない

SAML シングル サインオンでログインできない

新しいドメイン名のアカウントへのアクセスに 14 日間を要する

ユーザーの管理方法に応じて、手順が異なります。手順には次の 2 種類があります。ご自身のプロビジョニング方法に適したものを選択してください。

Atlassian にユーザーを手動で招待する

SCIM を通じてユーザーを Atlassian に自動でプロビジョニングする

ドメイン名とメール アカウントを変更するには、新旧のドメインを認証して、同じ Atlassian 組織でアカウントを要求する必要があります。

ドメイン名を変更するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

新しいドメインを認証して、そのメール アカウントを要求します。

旧ドメインがまだ認証されていることを確認して、そのメール アカウントを要求します。

古いメールを新しいメールに手動で変更するには、次の手順に従います。

[ディレクトリ] > [管理対象アカウント] の順に移動します。

ユーザーを選択して、新しいメールに変更します。

メールのドメイン名の変更を自動化するには、次の手順に従います。

既存の組織から新しい組織にドメインを移動することをお勧めします。 この場合は、ダウンタイムをスケジュールする必要があります。 ドメインを移動すると、既存の組織の同じアカウントには Atlassian Guard Standardのセキュリティ機能は適用されません。

ドメインを新しい組織に移動するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

既存の組織から新しいドメインを削除します。

新しい組織で新しいドメインを認証して、そのメール アカウントを要求します。

ドメイン名とメール アカウントを変更するには、新旧のドメインを認証して、同じ Atlassian 組織でアカウントを要求する必要があります。

ドメイン名を変更するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

メール アカウントの移動先となる新しいドメインを認証します。

古いドメインが認証されていることを確認して、そのメール アカウントを請求します。

古いメール アカウントが ID プロバイダーにあることを確認します。

ID プロバイダーから古いアカウントを Atlassian に同期します。

同期後、アイデンティティ プロバイダーのメールを新しいドメインに変更して、旧アカウントの履歴を残します。

既存の組織から新しい組織にドメインを移動することをお勧めします。 この場合は、ダウンタイムをスケジュールする必要があります。 ドメインを移動すると、既存の組織の同じアカウントには Atlassian Guard Standard のセキュリティ機能は適用されません。

ドメインを移動するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

既存の組織から新しいドメインを削除します。

新しい組織で、移動するドメインのアカウントを認証して要求します。

新しいドメインのすべてのメール アカウントが ID プロバイダーにあることを確認します。

ID プロバイダーを新しい組織に接続します。

ID プロバイダーから Atlassian にメール アカウントを同期します。

SAML SSO でドメインを移動する

ユーザーが SAML でログインできるようにするには、新しい組織の新しいドメインで SAML SSO を有効にする追加ステップを行う必要があります。旧ドメインのすべてのユーザーの SAML ID を削除する際は、アトラシアン サポートに連絡することをお勧めします。

認証済みドメインのリストからドメインを削除すると、そのドメインのユーザーは管理されなくなります。また、そのユーザーは、[管理対象アカウント] ページまたは認証ポリシーに表示されません。ユーザーは各自のメールとパスワードでログインする必要があります。

削除するドメインが ID プロバイダーに関連付けられている場合、そのドメインは ID プロバイダーのディレクトリから削除されます。

認証済みドメインを削除するには、次の手順に従います。

admin.atlassian.com に移動します。複数の組織がある場合は、組織を選択します。

このステップは、ご利用のユーザー管理エクスペリエンスによって異なります。

- オリジナル: [ディレクトリ] > [ドメイン] の順に選択します。

- 一元管理: [設定] > [ドメイン] の順に選択します。

[ドメイン] 表のドメインから、ドメインの横にある [ドメインを削除] を選択し、削除の実行を確認します。

ドメインを削除すると、組織がアカウントを管理しなくなったことをユーザーに通知します。

このセクションでは、ドメインのの認証時に発生する可能性がある問題について説明します。

1 つの組織で複数のドメインおよびサブドメインを認証できます。要求したい各ドメインについて、このページのステップを繰り返します。us.acme.com や eu.acme.com などのサブドメインの認証は自動的に行われないため、それぞれのサブドメインを手動で認証する必要があります。

If someone else has already verified the domain when trying to set a claim setting, we’ll display a warning message letting you know. In this situation, someone at your company might have verified the domain under another organization. We recommend that you choose to claim manually. If you want to claim automatically or aren't sure, contact support.

Web サイトのルート フォルダにファイルを直接追加できない場合があります。これを回避するには、ダウンロードしたファイルから認証トークンをコピーして、同じ場所にある 256 kB 未満の既存のページ (https://example.com/atlassian-domain-verification.html) で公開すると、ドメインを認証できるはずです。

ユーザーは Google で認証します。Google 連携の一部としてドメインを認証しているため、サイトでドメインを認証することはできません。ドメインの認証が必要な場合は、G Suite 連携との接続を解除する必要があります。

異なるドメインのユーザーが Google Workspace を経由せずに接続している場合、そのドメインを引き続き認証し、ドメインに Atlassian Guard Standard セキュリティ ポリシーを適用することができます。

アトラシアン ユーザーのプライバシーとセキュリティを保護するため、自分が所有していないドメインを認証することはできません。

これらのユーザーに Atlassian Guard Standard のセキュリティ ポリシーを適用する場合は、認証可能なドメインのメール アドレスに変更するようにユーザーに依頼するか、そのドメインのメール アドレスを使用する Atlassian アカウントを作成するように招待します。

この内容はお役に立ちましたか?