ID プロバイダーからのユーザーのプロビジョニングと同期

ID プロバイダーでユーザーとグループに変更を加え、その情報を Atlassian 組織に同期させます。

現在、ユーザー プロビジョニングは、ID プロバイダーを管理している場所と同じ場所にあります。これを見つけるには、[セキュリティ] > [ID プロバイダー] の順に移動します。ID プロバイダーの詳細をご確認ください。

2020 年 11 月 15 日以前にドメイン外ユーザー (例: サードパーティ スタッフ) を手動でプロビジョニング設定いただいていた場合も、現在は自動的に同期できます。ドメイン外のユーザーの同期に関する詳細をご確認ください。

アトラシアンでは、System for Cross-domain Identity Management (SCIM) を使用してユーザー プロビジョニングをサポートしています。この機能では、プロトコルの SCIM 2.0 バージョンが使用されます。

ユーザー プロビジョニングを構成することで、ご利用の Atlassian 組織に外部のユーザー ディレクトリを連携できます。この連携では、アイデンティティ プロバイダーで更新を行ったときに、Atlassian 組織のユーザーとグループを自動的に更新できます。たとえば、ユーザー プロビジョニングを使用することで、管理対象の Atlassian ユーザー アカウントをアイデンティティ プロバイダーから作成、リンク、無効化できます。

この操作を実行できるユーザー |

任意の ID プロバイダーを使用できますが、いくつかの機能は一部の ID プロバイダーでのみ使用できます。アトラシアンがサポートする ID プロバイダーをご確認ください。

ユーザー プロビジョニングのセットアップに関連する手順は、使用する ID プロバイダーによって異なります。以下は、一般的に使用されている一部の ID プロバイダーの設定手順です。

OneLogin: OneLogin のユーザー プロビジョニングを構成する方法をご確認ください。

Azure AD: Azure AD のユーザー プロビジョニングを構成する方法をご確認ください。

Google Cloud: Google Cloud を使用してユーザー プロビジョニングを構成する方法をご確認ください。

Google Workspace: Google Workspace のユーザー プロビジョニングを構成する方法をご確認ください。

PingFederate: PingFederate のユーザー プロビジョニングを構成する方法をご確認ください。

JumpCloud: JumpCloud のユーザー プロビジョニングを構成する方法の詳細

サポートされていない ID プロバイダーを使用する場合は、ユーザー プロビジョニング API を使用して、ユーザーやグループを管理できるようにする独自の連携を作成できます。

ユーザー プロビジョニングを構成する前に、ID プロバイダーを Atlassian 組織に追加する必要があります。ID プロバイダーを追加する方法をご確認ください。

これは、ID プロバイダーと Atlassian 組織の間の属性マッピングです。

SCIM 属性 | Atlassian Cloud 属性 |

|---|---|

nickname | パブリック ネーム |

属性をマッピングする方法は、ID プロバイダーによって異なります。Okta、OneLogin、Microsoft Azure AD の詳細な手順の説明をご確認ください。

属性のマッピング方法はこちらをご覧ください。

プロビジョニングはすべての Atlassian アカウントでご利用になれます。つまり、ID プロバイダーからアカウントを作成、更新、無効化できます。現在、グループ同期は Jira 製品インスタンス、Confluence、Trello でのみ利用可能です。Bitbucket ではご利用になれません。

Trello Enterprise がアトラシアン組織にリンクされている場合、SCIM 経由で組織にプロビジョニング済みのユーザーや、今後プロビジョニングされるユーザーには、無料のTrello アカウントがプロビジョニングされます。アカウントは Trello Enterprise によって管理されますが、管理者によって付与されている場合を除き、Enterprise ライセンスは持ちません。

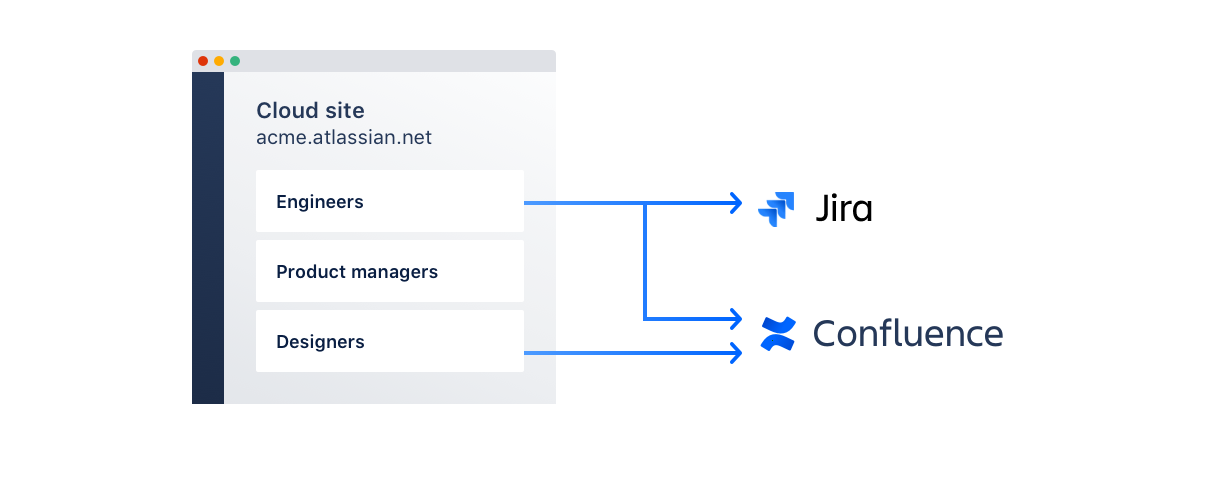

アイデンティティ プロバイダを組織に接続したら、ユーザーとグループが組織およびサイトと同期され、製品のアクセス権の付与に利用できるようになります。この図は、ユーザー プロビジョニングをセットアップした場合のユーザーとグループが同期される仕組みについて示しています。

同期の仕組みについて、次のセクションで詳細に説明します。

許可されるグループとユーザーの数

アイデンティティ プロバイダから組織へのユーザーおよびグループの同期

組織のディレクトリからすべての関連サイトへの同期

製品へのグループの割り当て

このビデオでユーザー プロビジョニングの詳細をご確認ください

グループやユーザーの数が多い場合、アトラシアン組織との同期に時間がかかることがあります。同期できるグループ数の上限を示します。

同期できる最大数は次の通りです。

組織あたり 150,000 ユーザー

グループあたり 35,000 ユーザーグループあたり 50,000 ユーザーに増やす場合は、カスタマー サポートにお問い合わせください。

ID プロバイダー ディレクトリあたり 50,000 グループ

ユーザー プロビジョニングをセットアップする際は、ユーザー用のディレクトリを作成します。図に示すように、認証済みドメインまたは認証済みドメイン外の ID プロバイダーのすべてのユーザーとグループは、組織のディレクトリに同期されます。

ID プロバイダー ディレクトリにプロビジョニングするグループを作成します。一部の組織では、「ディレクトリ - <directory_id> のすべてのメンバー」と呼ばれる作成されたグループが引き続き表示され、すべてのユーザーがそのグループに追加されます。

Google Workspace を使用している場合は、Google Workspace のすべてのユーザーと呼ばれる作成されたグループが表示されます。

アイデンティティ プロバイダを Atlassian 組織に接続すると、同期されたディレクトリ グループが Atlassian 組織に表示され、組織からユーザーのアカウントを変更することはできません。

Atlassian 組織にすでに既存のユーザーがいる場合は、次のようになります。

組織のユーザーと同じメール アドレスを持つユーザーがアイデンティティ プロバイダにいる場合、両方のユーザー アカウント間にリンクが作成されます。以降は、アイデンティティ プロバイダからのみユーザーのアカウントに変更を加えることができます。

組織のユーザーと同じメール アドレスを持つユーザーがアイデンティティ プロバイダーにいない場合、ユーザーのアクセス権は保持され、Atlassian 組織からそのユーザーを引き続き管理できます。

500 グループ以上の同期には、かなりの時間がかかります。同期が完了するまでしばらく待ってください。

図に示すように、組織に追加したすべてのサイトはプロビジョニングしたユーザーとグループにアクセスできるようになります。同期されたディレクトリ グループは、既定グループやネイティブ グループと併せてサイトに表示されます。

グループをサイトの製品に割り当てることで、ユーザーへの製品アクセスの付与を開始できます。

ユーザーが製品アクセス権を持っている場合は、Jira と Confluence の各管理者は Jira と Confluence の各設定からそのユーザーの製品権限を更新できます。Jira 権限の管理については「グローバル権限の管理」を、Confluence 権限の管理については「Confluence 管理でグローバル権限を管理する」をご参照ください。

自身のアイデンティティ プロバイダーを Atlassian 組織に接続すると、すべてのユーザー属性とグループ メンバーシップをアイデンティティ プロバイダーから管理できます。Atlassian 組織でユーザーを管理したい場合、アイデンティティ プロバイダーとの接続を無効化します。

Atlassian 組織と同期した後にグループ名を変更します。任意の名前で新しいグループを作成してメンバーシップを更新し、古いグループを削除する必要があります。

アトラシアン組織に同期する前に、グループ名についてご確認ください。ID プロバイダーとアトラシアン組織でグループの名前が同じ場合は、名前を変更する必要があります。ユーザーを同期するときにグループの競合を解決する方法の詳細をご確認ください。

これらのユーザー管理操作をアイデンティティ プロバイダーから実行すると、更新が Atlassian 組織に同期されます。

ID プロバイダーからアトラシアン組織へのユーザー アカウントの同期は、それらのアカウントが検証済みのドメインまたは検証済みドメイン外のメール アドレスを持っている場合に行われます。

運用 | 注意 |

|---|---|

新しいユーザー アカウントの作成 | ユーザー アカウントは、そのアカウントが検証済みのドメインのまたは検証済みドメイン外のメール アドレスを持っている場合にのみ作成されます。 |

既存のユーザー アカウントのリンク | Atlassian アカウントが Atlassian プラットフォームにすでに存在する場合、アイデンティティ プロバイダのユーザーが Atlassian 組織のユーザーに自動的にリンクされます。 |

ユーザー アカウントの詳細の更新 | ID プロバイダーから次のユーザー属性を更新できます。

認証済みドメインまたは認証されていないドメインから、認証されていないドメインにメール アドレスを更新すると、次の処理が行われます。

製品アクセス グループからユーザーが削除されないようにするには、まず Atlassian 組織のドメインを検証します。 検証済みドメイン外のユーザーの属性について 認証済みドメイン外のユーザーは管理対象アカウントではありません。これらのユーザーの ID プロバイダーで属性を更新しても、更新は同期されません。 |

ユーザー アカウントを有効化する | ID プロバイダーからユーザーの Atlassian アカウントを有効化できます。 |

ユーザー アカウントを無効化する | アイデンティティ プロバイダーの検証済みドメインからユーザーの Atlassian アカウントを無効化できます。 認証済みドメイン外のユーザーを非有効化すると、次のようになります。

無効化した後にサイト アクセスを削除するには、サイトからユーザーを削除します。 |

ユーザー アカウントの削除 | ユーザー アカウントを削除する前に、ID プロバイダーのユーザー アカウントを無効化することをお勧めします。 ユーザーの Atlassian アカウントを検証済みドメインから削除するには、ユーザーを組織内の Atlassian ディレクトリから削除します。 検証済みドメイン外のユーザーのユーザー アカウントを削除できない ID プロバイダーからユーザーを削除する際は、ユーザー アカウントが無効化されます。無効化された際の動作については、セクション「ユーザー アカウントを無効化する」をご参照ください。 |

グループを使用してアイデンティティ プロバイダーから管理権限や製品アクセス権 (新しいライセンス) を管理し、更新を Atlassian 組織と同期できます。

既定グループとしてマークされているグループは、SCIM 連携では管理できません。SCIM 経由で ID プロバイダー ディレクトリから同期されたグループのみを管理できます。

運用 | 注意 |

|---|---|

グループの作成 | グループは組織のディレクトリでは読み取り専用グループとして作成されます。グループはアイデンティティ プロバイダからのみ編集できます。新しいグループには、組織に存在しない名前を指定します。 |

グループの削除 | 組織のディレクトリからグループを削除するには、アイデンティティ プロバイダからグループを削除します。 |

既存のグループのプッシュ | 組織のグループと同じ名前のグループをアイデンティティ プロバイダからプッシュしようとすると、エラーが発生します。 |

グループ メンバーシップの更新 | アイデンティティ プロバイダからグループを更新することで、製品アクセス、管理権限、および、Confluence スペース権限などのアプリケーション固有の設定を構成できます。 |

ユーザーやグループの同期に関する問題をトラブルシューティングする場合、Atlassian 組織の [ユーザー プロビジョニング] ページの [トラブルシューティング ログ] を確認してください。

問題 | 回避策 / トラブルシューティングのヒント | ログへの記録 |

|---|---|---|

グループを正常に同期できたが、グループが空で、同期されたユーザーが含まれない。 | グループをプッシュするときは、同期するグループの名前が既定グループ (例:org-admins、site-admins) または手動で作成したグループと同じでないことを確認してください。 | はい |

グループを正常に同期できたが、サイト管理領域に表示されず、[製品アクセス] ページにも表示されない。 | 組織にサイトを追加していることを確認します。サイトを追加するには、Atlassian 組織から [サイトの追加] オプションを使用します。 | いいえ |

ユーザーの同期は完了しているようだが、ユーザー アカウントが [管理対象アカウント] ページに表示されない。 | ユーザーのメール アドレスが検証済みドメインに所属していることを確認します。 | はい |

(Okta がアイデンティティ プロバイダーの場合) ユーザー プロビジョニング連携が完了する前にユーザーが Atlassian アプリに割り当てられていた場合、ユーザーは組織のディレクトリに同期されません。 | ユーザーを適切に同期するには、[割り当て] タブから再度割り当てます。影響を受ける複数のユーザーがグループに含まれている場合、グループを再割り当てできます。 | いいえ |

(Azure がアイデンティティ プロバイダーの場合) ユーザーが組織ディレクトリに同期されず、Azure ログのエラーの説明でトラブルシューティングできない。 | Azure 内で 2 つ目の Atlassian アプリを設定して、1 つを SAML シングル サインオンの設定用、もう 1 つをユーザー プロビジョニング用にします。 | いいえ |

アイデンティティ プロバイダからのユーザーかどうかにかかわらず、別のユーザーがすでにメール アドレスを使用しているため、ユーザーの更新されたメール アドレスを同期できません。 | 次のいずれかの対応が可能です。

| はい |

アトラシアンの組み込みグループと同じ名前のグループ名がある場合、そのグループは ID プロバイダーから組織に同期できません。 組み込みグループ

| ID プロバイダーに移動し、重複するグループ名をアトラシアンに組み込まれたグループ名とは異なる名前に変更して、同期を再度試みます。

| いいえ |

ドメイン外のユーザーについては、Atlassian 製品に記載されているユーザー属性は更新されません。Atlassian 製品のそのような属性は手動で更新する必要があります。

この内容はお役に立ちましたか?